Menu

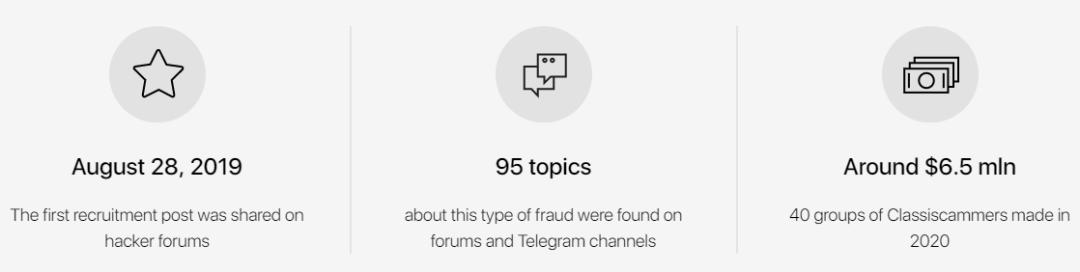

Des escrocs russophones ont ciblé en masse les utilisateurs de places de marché et de petites annonces. L'équipe d'intervention en cas d'urgence informatique du Group-IB (CERT-GIB) et les spécialistes de la protection contre les risques numériques ont baptisé ce stratagème "Classiscam" après l'avoir observé pour la première fois en Russie à l'été 2019. Le pic d'activité a été enregistré au printemps 2020 : il a été attribué à la pandémie de Covid-19 et au passage au travail à distance qui en a résulté, ainsi qu'à la montée en flèche des achats en ligne et de l'utilisation des services de messagerie. Au cours de l'été 2020, le CERT-GIB a supprimé 280 pages de phishing Classiscam proposant de faux services de messagerie. En décembre, ce nombre avait été multiplié par 10 et dépassait les 3 000 pages.

L'enquête, qui a duré plusieurs mois, a abouti au rapport sur les Classiscammers migrant de la Russie vers l'Europe et les États-Unis.

Plus de 40 groupes criminels, dont 20 grands, ciblent désormais les utilisateurs et les marques en Bulgarie, en République tchèque, en France, au Kazakhstan, en Kirghizie, en Pologne, en Roumanie, en Ukraine, aux États-Unis et en Ouzbékistan. L'ensemble des groupes criminels qui ont recours à ce système d'escroquerie gagnerait plus de 6 millions de dollars par an, et ce chiffre est susceptible de croître.

L'histoire a commencé un soir d'avril 2020, alors qu'Evgeny Ivanov était de service au CERT-GIB. Il examinait les demandes et les messages des clients, dont beaucoup étaient des plaintes d'utilisateurs concernant un service de livraison populaire.

Après avoir examiné les plaintes et les informations partagées par les utilisateurs, il est apparu clairement ce que toutes les ressources avaient en commun :

Il s'agissait de copies de sites officiels.

Les pages de paiement de divers faux services étaient identiques aux vraies, à l'exception des logos.

Certains exemples de sous-domaines de sites Web contenaient plus d'une page de phishing.

Nous avons décidé d'enquêter plus en détail sur l'incident et sommes tombés sur une annonce cherchant à recruter des membres dans une arnaque. Les informations que nous avons trouvées étaient surprenantes, même pour nous, une équipe d'analystes qui pensaient avoir tout vu. L'escroquerie semblait avoir une portée considérable et les auteurs semblaient assez arrogants pour croire qu'ils pouvaient s'en tirer.

Au cours de la première partie de notre enquête, nous avons recueilli des détails et nous avons soigneusement documenté tout ce qui concerne l'arnaque et ses participants : tendances, commentaires sur les forums, captures d'écran de paiement, retours d'information et canaux Telegram ouverts. Nous avons examiné les profils des administrateurs et des travailleurs sur les forums et découvert des connexions à l'aide de l'outil d'analyse de réseau graphique du Group-IB. Les plaintes des utilisateurs, y compris la correspondance avec les escrocs, ont grandement contribué à notre enquête.

Voyons ce que nous avons trouvé.

Son type de fraude.

Partie 1. Classiscam : Étapes et description

Aux premiers stades de l'escroquerie, les fraudeurs ont utilisé une méthode relativement simple : ils ont créé des annonces-appâts sur des places de marché et des petites annonces et ont utilisé des techniques d'ingénierie sociale pour convaincre les utilisateurs de payer des biens en transférant de l'argent sur des cartes bancaires. Les escrocs utilisaient toutes les astuces typiques : prix bas, remises, cadeaux, temps limité pour effectuer des achats, discours sur les conditions du premier arrivé, premier servi, et autres tactiques similaires. Différents groupes sont apparus et ont disparu, mais une chose est restée constante : les escrocs ont obtenu leur argent, tandis que les utilisateurs n'ont pas obtenu leurs biens.

Les propriétaires de plateformes ont réagi en introduisant des "garanties" : des systèmes de sécurité électroniques pour les paiements en ligne dans le cadre desquels la plateforme "gèle" le transfert d'argent jusqu'à ce que l'acheteur reçoive les marchandises. Le vendeur ne recevait le paiement qu'une fois que l'acheteur avait déclaré ne pas avoir de réclamations. En outre, les systèmes de sécurité de la plateforme bloquaient les liens vers les pages de phishing envoyées par les escrocs.

Finalement, les fraudeurs ont trouvé un moyen de contourner les mesures de sécurité. Ils ont utilisé des outils automatisés pour générer des pages de phishing et ont affiné le mécanisme de fraude. Examinons en détail le fonctionnement de ce stratagème.

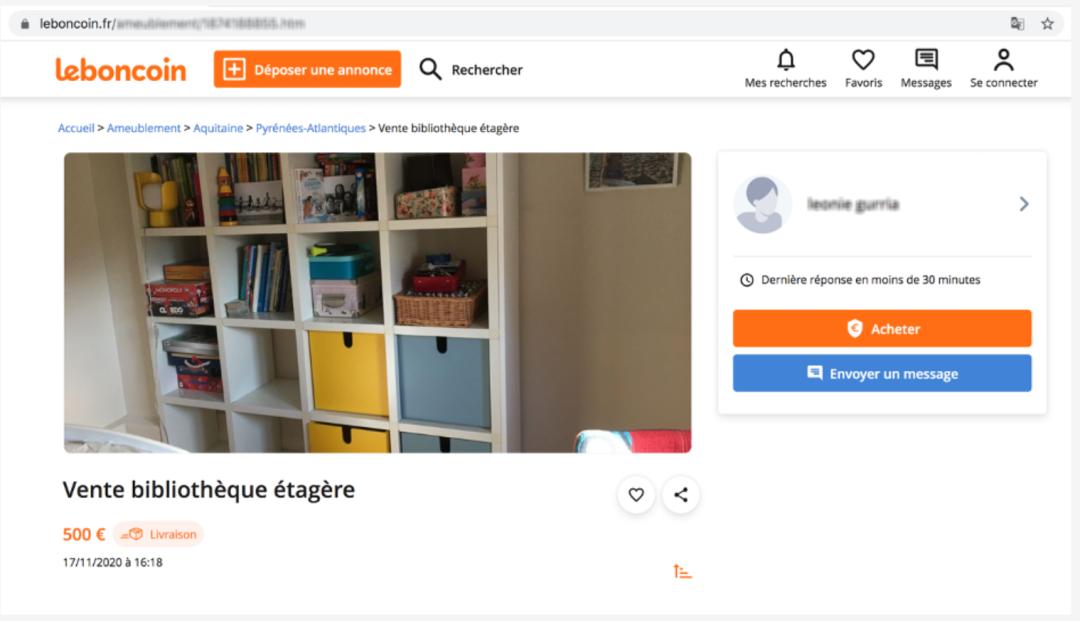

Des offres trop belles pour être vraies

Après avoir créé de nouveaux comptes ou utilisé les comptes compromis sur des sites de petites annonces gratuits, les escrocs publient des offres trop belles pour être vraies : des marchandises à bas prix destinés à divers publics cibles. Les marchandises "à vendre" comprennent des appareils photo, des consoles de jeu, des ordinateurs portables, des smartphones, des tronçonneuses, des systèmes audio pour voitures, des machines à coudre, des objets de collection, des accessoires de pêche, des boissons pour sportifs, etc.

Contact avec les victimes

Après que les utilisateurs aient contacté les fraudeurs par le biais du système de chat de la plateforme en ligne, ces derniers suggèrent de passer à des messageries comme WhatsApp et Viber pour discuter des détails de l'achat et de la livraison.

Préparation de la transaction

Dans la messagerie, les escrocs demandent à la victime son nom complet, son adresse et son numéro de téléphone, prétendument pour remplir un formulaire de livraison sur le site Web du coursier.

Paiement par le biais d'une ressource de phishing

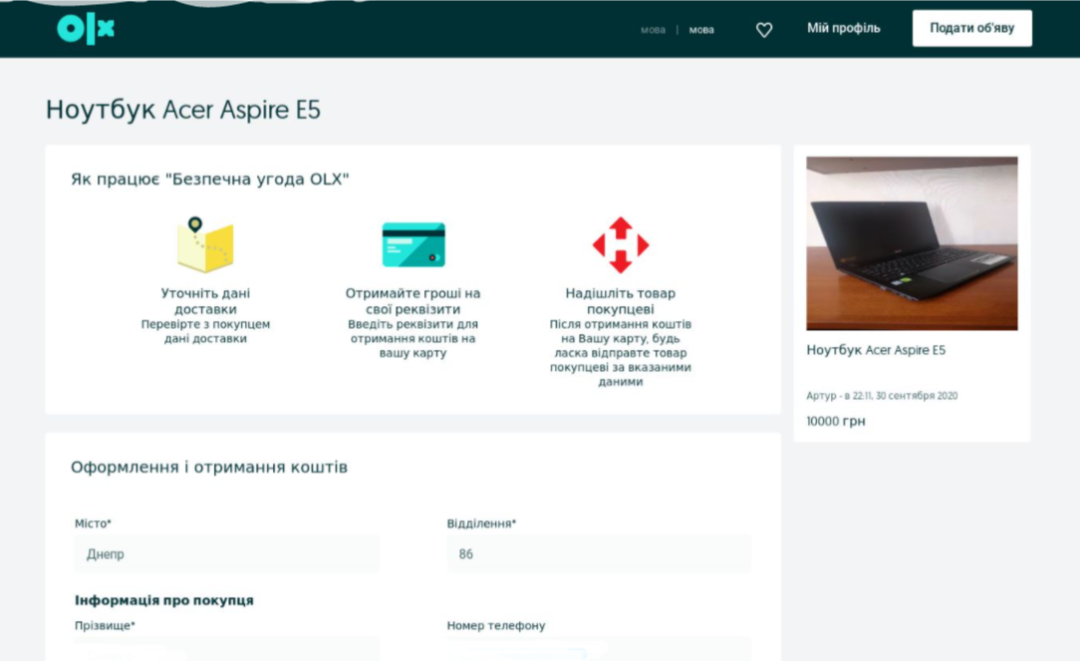

Ensuite, ils envoient à l'utilisateur des liens vers une ressource de phishing qui imite parfaitement le site officiel d'un service de messagerie populaire. Le lien renvoie à une page où figurent tous les détails fournis par la victime, qui est invitée à les vérifier, puis à effectuer le paiement.

Un remboursement qui n'arrive jamais

Certaines personnes sont victimes d'une double escroquerie : elles sont amenées à demander un remboursement qui n'est jamais effectué. Après un certain temps, l'acheteur est informé qu'il y a eu un incident au bureau de poste. Les escrocs inventent diverses histoires : par exemple, un employé de la poste a été surpris en train de voler et la police a confisqué la marchandise, de sorte que l'acheteur doit remplir une demande de remboursement. Bien entendu, au lieu d'être crédité, le montant est débité une deuxième fois de la carte de la victime.

Arnaque inversée

Finalement, une nouvelle variante de l'arnaque est apparue, dans laquelle les escrocs jouaient le rôle d'acheteurs par opposition aux vendeurs.

Les soi-disant travailleurs recherchent des annonces de vente de biens sur des sites de petites annonces gratuits. Les conditions que doit remplir une annonce sont les suivantes : le vendeur souhaite être contacté par téléphone et communique son numéro de téléphone, et les marchandises sont disponibles pour la livraison.

L'escroc contacte le vendeur par le biais d'une messagerie tierce populaire, contournant ainsi le système de chat sécurisé de la plateforme en ligne, et lui demande si les biens sont toujours disponibles.

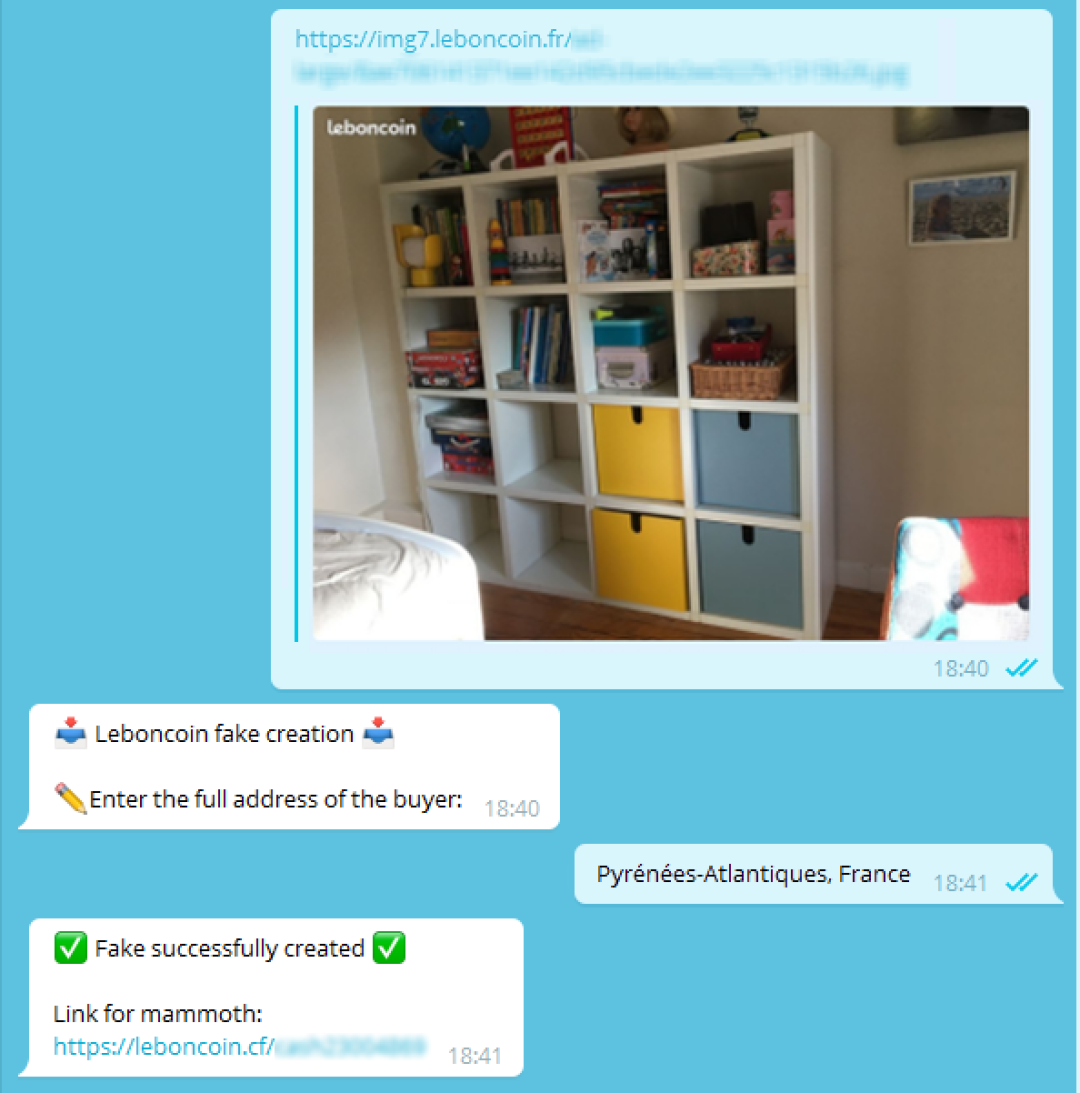

L'escroc prétend ensuite s'engager à acheter et à livrer les marchandises et utilise un robot Telegram automatisé pour générer une page de phishing avec le vrai nom, la photo et le prix des marchandises.

La page de phishing est prête en quelques minutes et peut être envoyée à la victime-vendeur via la messagerie, expliquant que tout a été payé et que le vendeur doit vérifier tous les détails. Bien entendu, pour recevoir le paiement, le vendeur doit ensuite saisir les données de sa carte bancaire.

Une arnaque de grande envergure : location de biens et covoiturage

De nos jours, les fraudeurs ont le choix entre un large éventail de marques de services de livraison qu'ils peuvent utiliser pour leurs escroqueries par hameçonnage. Néanmoins, depuis peu, ils s'intéressent également aux sites Web utilisés pour publier des annonces proposant des voitures et des pièces détachées, des appareils électroniques, des locations de biens immobiliers et des services de covoiturage.

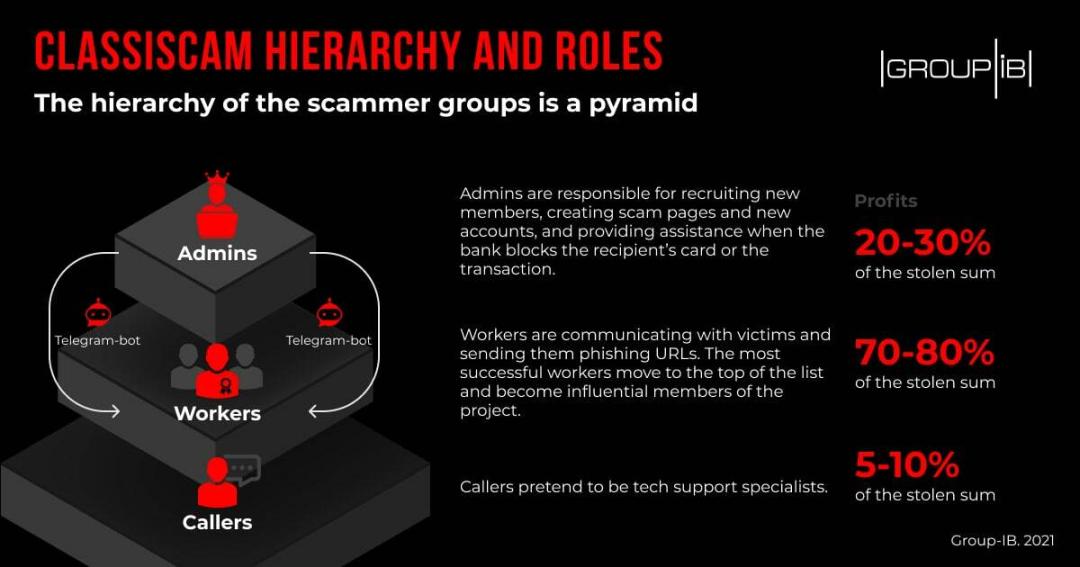

Composition d'un groupe criminel typique :

Admins (aka topic starter), organisateur de groupe ou administrateur, qui est responsable du logiciel et des performances du système de paiement, de l'assistance aux utilisateurs et de la distribution des fonds ;

Les "travailleurs" ou "spammeurs" engagés, dont le travail consiste à enregistrer des comptes d'un jour sur des sites de petites annonces gratuites, à créer des annonces d'appât basées sur des modèles prêts à l'emploi, à communiquer avec les victimes par le biais de systèmes de chat et/ou de messageries de plateforme, et à envoyer des liens de phishing aux victimes ;

Les "callers" ou "refunders", qui jouent le rôle d'agents d'assistance clientèle de services de messagerie. Après avoir gagné la confiance de la victime, ils proposent d'organiser un remboursement, souvent en utilisant la même fausse ressource. En conséquence, la carte de la victime est débitée une deuxième fois.

En enquêtant sur les forums, nous avons conclu qu'il existe des dizaines de groupes criminels de ce type, qui s'efforcent tous de développer leur activité et d'attirer de nouvelles victimes.

L'un des plus grands groupes criminels, par exemple, qui se fait appeler le Dreamer Money Gang (DMG), recrute des travailleurs par le biais de bots Telegram et promet des possibilités de formation, les "meilleurs domaines du marché" et des paiements rapides sans intérêts cachés. Le DMG gagne environ 3 000 dollars par jour.

Les revenus d'un autre groupe criminel ont grimpé en flèche au début de 2020 : de 10 600 dollars (janvier) à 47 320 dollars (février), puis 83 825 dollars (mars) et 120 328 dollars (avril).

Vous êtes-vous déjà demandé comment les fraudeurs tiennent leurs comptes financiers ?

Toutes les transactions effectuées par les travailleurs sont affichées dans un robot Telegram : le montant, le numéro du paiement et le nom d'utilisateur du travailleur.

L'un des bots de discussion contient de nombreux transferts pour des sommes allant de 100 à 900 dollars. L'argent est d'abord versé sur le compte de l'administrateur, qui répartit ensuite le revenu entre les autres membres du groupe.

Les travailleurs reçoivent généralement 70 à 80 % du montant de la transaction sous forme de crypto-monnaie, les administrateurs versant rapidement l'argent dans leur portefeuille de crypto-monnaie. Les administrateurs conservent généralement environ 20 à 30 % des revenus.

Les escroqueries impliquant des "remboursements" sont menées par des "appelants" et des "refunders", qui jouent le rôle d'agents d'assistance à la clientèle de services de messagerie. Après avoir contacté la victime par téléphone ou par messagerie, ils proposent de traiter le remboursement, ce qui signifie en réalité que la carte de la victime est débitée une deuxième fois.

Pour leurs services, les "appelants" sont rémunérés soit par un montant fixe, soit par un pourcentage de la somme volée, généralement entre 5 et 20 %. Les travailleurs jouent rarement ce rôle, car il exige des compétences spécialisées, notamment une connaissance approfondie des techniques d'ingénierie sociale, une voix claire et la capacité de répondre rapidement aux questions les plus inattendues qu'un acheteur douteux peut se poser.

Après avoir analysé les messages concernant les paiements dans les chat bots, les analystes du Group-IB ont réalisé que 20 des 40 groupes actifs se concentraient sur l'Europe et les États-Unis. Ils gagnent environ 60 000 dollars par mois en moyenne, bien que les revenus puissent varier considérablement d'un groupe à l'autre. Dans l'ensemble, on estime que le revenu mensuel total de 40 groupes criminels parmi les plus actifs s'élève à au moins 522 731 dollars par mois.

Troisième partie. Automatisation et mise à l'échelle

Outre le recours à des techniques d'ingénierie sociale, les escrocs doivent également résoudre des problèmes techniques. Ils doivent : (i) enregistrer des domaines dont la consonance ressemble à celle des noms de domaine des sociétés de livraison et créer des pages de phishing, (ii) empêcher l'erreur 900 de se produire sur les services de paiement, c'est-à-dire lorsqu'une banque bloque une opération ou une carte sur laquelle les escrocs tentent de transférer de l'argent, et (iii) ouvrir de nouveaux comptes et acheter de nouveaux numéros de téléphone. En outre, les escrocs doivent recruter de nouveaux travailleurs, créer de nouvelles ressources d'hameçonnage, fournir un soutien technique, etc.

La plupart des tâches susmentionnées peuvent être effectuées à l'aide de bots Telegram. Grâce à ces derniers, les escrocs n'ont plus besoin de créer des pages pour générer des pages d'hameçonnage, ou des "admins". Il suffit désormais aux travailleurs de déposer un lien vers le produit appâté dans le robot de chat, qui génère alors un ensemble complet de phishing : liens vers le service de messagerie, le paiement et les pages de remboursement.

En outre, Telegram dispose de sa propre équipe d'assistance 24 heures sur 24 et 7 jours sur 7, et il existe des magasins en ligne qui vendent tout ce dont un fraudeur peut avoir besoin : comptes sur des sites publicitaires, téléphones, portefeuilles électroniques, envois d'e-mails ciblés, vente d'autres escroqueries, et bien plus encore - même des services juridiques au cas où l'escroc aurait besoin d'un avocat.

Actuellement, plus de 5 000 escrocs sont inscrits dans 40 des chats les plus actifs.

Il existe plus de dix types de bots Telegram qui créent des pages imitant des marques en Bulgarie, en République tchèque, en France, en Pologne et en Roumanie. Pour chaque marque et page, les escrocs rédigent des scripts types et des instructions qui aident les travailleurs débutants à s'inscrire sur de nouvelles plateformes et à communiquer avec les victimes dans la langue locale.

En conséquence, les pages de phishing ont gagné en qualité et sont devenues plus faciles à créer, et les escrocs reçoivent de plus en plus de soutien. Tous ces facteurs ont fait monter en flèche la fraude sur les sites de petites annonces, et de plus en plus d'escrocs souhaitent s'impliquer dans une activité aussi facile et lucrative.

Vous trouverez ci-dessous l'exemple de l'un des chat-bots de Telegram :

Les travailleurs débutants s'inscrivent par le biais de robots Telegram, sur des forums clandestins ou directement auprès de l'administrateur (TC). Il existe des chats de groupe ouverts et fermés.

Jetons un coup d'œil aux chats fermés. Pour participer à une escroquerie, il est nécessaire de passer par une procédure de recrutement via un bot Telegram dans le cadre de laquelle le candidat est interrogé sur son expérience en matière de fraude et dans d'autres domaines, sur l'endroit où il a découvert l'escroquerie et s'il a un profil sur des forums clandestins. L'examen des profils sur les forums clandestins est effectué très probablement pour passer en revue les candidats et leur réputation et vérifier s'ils ont été impliqués dans des procédures d'arbitrage, que les escrocs utilisent pour régler des litiges tels qu'un administrateur (TC) ne payant pas à un travailleur la somme convenue pour un système de Classiscam.

Une fois que les travailleurs ont terminé le processus d'inscription, ils ont accès à trois chats : un chat d'information (détails sur le projet, plans, instructions), un chat de travailleurs (les escrocs communiquent entre eux, partagent leurs expériences et discutent des projets) et un chat financier (rapports de paiement). Il convient de noter que les discussions sur les paiements sont accessibles au public. Il est probable qu'elles soient utilisées à des fins publicitaires pour attirer de nouveaux candidats.

Des statistiques sont tenues sur les paiements des travailleurs et les plus hauts revenus sont inclus dans une liste publique des meilleurs revenus. Ils ont également accès à un chat VIP pour les meilleurs travailleurs et à des scripts VIP (par exemple, pour travailler aux États-Unis ou en Europe), qui ne sont pas accessibles aux escrocs moins fructueux.

En outre, il existe des chats séparés pour les appelants, dans lesquels ils peuvent trouver des instructions et des directives sur la façon de parler aux victimes.

Partie 4. Exportation de Classiscam

Group-IB et les entreprises qui possèdent des services de livraison et des plateformes publicitaires luttent activement contre les escrocs. Au printemps 2020, les groupes criminels ont commencé à migrer de la Russie vers les pays de la CEI et de l'Europe. En conséquence, les escrocs ont commencé à chercher de nouveaux marchés de niche, comme cela s'est produit avec l'apparition de sites de phishing imitant des services de location de biens immobiliers et de bookmakers. L'espace Internet russe est une fois de plus devenu un terrain d'essai et a aidé les escrocs à étendre leurs activités criminelles à la scène internationale.

En 2020, des attaques contre des marques étrangères avaient déjà été enregistrées - des logiciels permettant de générer des pages de phishing étaient disponibles dans des communautés fermées pour les escrocs ayant une expérience professionnelle, bien qu'il s'agisse de cas rares et isolés.

À la mi-février 2020, une annonce pour des bots Telegram librement accessibles a commencé à apparaître sur des forums, promettant la possibilité de générer des formulaires de phishing pour la version ukrainienne d'OXL, un site web de petites annonces gratuites.

En mai 2020, une version roumaine du site Web d'OXL est apparue aux côtés de la version ukrainienne. Début août, des versions bulgare et kazakhe du site OXL sont apparues dans des bots Telegram ouverts.

Les escrocs ne se sont pas limités à lancer le système dans les pays de la CEI. Fin août, une arnaque impliquant le site français de petites annonces gratuites Leboncoin est apparue dans des bots Telegram populaires.

Peu après, la version polonaise de l'arnaque du site OXL est également apparue.

Des marques européennes ont été activement ajoutées aux bots Telegram. Fin novembre, des formulaires de phishing sont apparus sur le site polonais d'e-commerce Allegro et sur le site tchèque de petites annonces gratuites Sbazar.

Il convient de noter que les escroqueries impliquant des marques européennes et américaines sont plus difficiles à réaliser que dans les pays de la CEI. Les escrocs russophones rencontrent des problèmes de langue et des difficultés à vérifier les comptes sur les sites web, ce qui nécessite d'acheter des documents personnels volés et des numéros de téléphone sur les forums et les communautés. Les administrateurs ont du mal à relier les cartes de crédit et de débit en devises étrangères aux bots Telegram. Pour cela, ils doivent engager des mules expérimentées - des mandataires qui reçoivent et retirent de l'argent.

Pour chaque marque, les amateurs d'escroquerie rédigent des instructions et des directives pour aider les débutants à s'inscrire sur des plateformes étrangères et à communiquer avec les victimes dans leur langue maternelle.

Partie 5. Comment lutter contre les Classiscamers ?

Les Classiscammeurs russophones migrent vers l'Europe et les États-Unis afin de gagner plus d'argent et de réduire le risque de se faire prendre. Pour lutter contre cette escroquerie, les entreprises qui proposent des services de livraison et possèdent des sites de petites annonces gratuites doivent redoubler d'efforts et utiliser des technologies avancées de protection contre les risques numériques afin de détecter et de démanteler rapidement les groupes criminels.

Recommandations pour les marques

Contrairement à ce qui s'est passé en Russie, où les services de livraison, les petites annonces gratuites et les sites de location de biens immobiliers ont été les premiers à souffrir de la Classiscam, un très grand nombre d'utilisateurs et d'employés des services de sécurité des entreprises internationales ne sont pas encore prêts à contrer de telles fraudes.

Les techniques classiques de surveillance et de blocage ne sont plus suffisantes pour contrer ces escroqueries avancées. Au lieu de cela, il est crucial d'identifier et de bloquer l'infrastructure de l'adversaire à l'aide de systèmes de protection numérique contre les risques pilotés par l'IA (plus de détails sur : https://www.group-ib.com/digital-risk-protection.html), dont les bases de données sont régulièrement enrichies d'informations sur l'infrastructure de l'adversaire, ses techniques, ses tactiques et ses nouveaux schémas de fraude.

- Utiliser des systèmes spécialisés de protection contre les risques numériques qui aident à détecter de manière proactive les nouveaux faux domaines, les publicités frauduleuses et les pages de phishing.

- Veillez à ce que les forums clandestins fassent l'objet d'un contrôle permanent pour détecter toute information sur les tentatives d'utilisation de votre marque à des fins illégales.

- Analysez les attaques de phishing afin de les attribuer à un groupe criminel donné, de découvrir l'identité des escrocs et de traduire les auteurs en justice.

Si vous ou votre entreprise avez été victime d'une fraude, contactez immédiatement la police et informez l'équipe d'assistance technique du site Web de l'incident, en partageant toute correspondance que vous avez eue avec les escrocs. Vous pouvez signaler toute fraude au CERT-GIB 24/7 ici ou en envoyant un courriel à response@cert-gib.com.

Recommandations aux utilisateurs

Avant de saisir les détails de votre carte de paiement dans un formulaire, vérifiez l'URL et cherchez sur Google la date de création du site. Si le site n'a que quelques mois, il est fort probable qu'il s'agisse d'une arnaque ou d'une page de phishing. Ne faites confiance qu'aux sites officiels.

Les remises importantes sur les produits électroniques peuvent être trop belles pour être vraies. Il s'agit probablement d'un produit appât ou d'une page de phishing créée par des escrocs. Soyez prudent.

Lorsque vous utilisez des services de location ou de vente de biens neufs ou d'occasion, ne passez pas par les messageries. Gardez toutes vos communications dans le chat officiel.

Ne commandez pas de biens et ne concluez pas d'accords impliquant une transaction prépayée. Ne payez qu'après avoir reçu les biens et vérifié que tout fonctionne correctement.

Cet article a été rédigé par Evgeny Ivanov, chef de l'unité de détection et de réponse du CERT-GIB et Yakov Kravtsov, chef adjoint des projets spéciaux, équipe de protection contre les risques numériques du Group-IB.

Il a été publié précédemment par Group-IB (lien : https://www.group-ib.com/blog/classiscam)